1. 摘要

為提升我國民眾資安意識,TWCERT/CC於每月發布資安情資電子報,統整上月重要資安情資,包含TWCERT/CC近期動態、資安政策、威脅與趨勢、駭客攻擊事件、軟硬體漏洞、資安研討會活動及資安事件通報統計分析等資訊。

2. TWCERT/CC近期動態

2.1. 參展HITCON Community 2018研討會

7月27日至28日HITCON已於台北南港展覽館一館5樓舉辦HITCON Community 2018研討會,TWCERT/CC此次與往年不同,除了於HITCON CMT 2018擺設攤位外,亦配合主辦單位的資安挑戰賽規劃,安排「挖掘受駭IP CAM-速速通報TWCERT/CC」的挑戰活動。

這兩天下來,所有參與TWCERT/CC攤位活動的挑戰者,總共貢獻了約60個有效IP CAM受駭單位,這些IP CAM都是有弱密碼或漏洞等問題,除了畫面被公開給全世界欣賞外,也有可能被有心人士利用當成殭屍設備進行DDoS攻擊等資安問題,會後TWCERT/CC將會主動通報這些IP CAM受駭的單位,請其更改密碼或修補漏洞。

這兩天下來,所有參與TWCERT/CC攤位活動的挑戰者,總共貢獻了約60個有效IP CAM受駭單位,這些IP CAM都是有弱密碼或漏洞等問題,除了畫面被公開給全世界欣賞外,也有可能被有心人士利用當成殭屍設備進行DDoS攻擊等資安問題,會後TWCERT/CC將會主動通報這些IP CAM受駭的單位,請其更改密碼或修補漏洞。

2.2. 協辦107年度高中職資安種子教師研習營

8月18日至19日「教育部資訊安全人才培育計畫推動辦公室」,及「財團法人國家實驗研究院國家高速網路與計算中心」,已於國家高速網路與計算中心新竹本部電腦教室,共同主辦「107 年度高中職資安種子教師研習營」,此次研習營目的主要是協助培訓資安種子師資,促進資安扎根教育,TWCERT/CC亦為此次研習營之協辦單位。TWCERT/CC主任陳永佳受邀擔任講師,講題為:「個資外洩實務案例與防護作法」。

2.3. 與「合勤科技」及「台灣賽門鐵克」簽訂合作備忘錄

為了厚植我國資訊安全自我防護能量,並建構資安聯防體系,TWCERT/CC與合勤科技 (Zyxel Communications Corp.)建立合作機制,由合勤科技於惡意樣本檢測系統中提供技術支援及區域聯防解決方案,協助實踐我國電腦網路安全防護與危機處理作為,打造安全可信賴的網路空間。

此外,TWCERT/CC亦與台灣賽門鐵克再次簽訂合作備忘錄,台灣賽門鐵克將提供TWCERT/CC惡意樣本分析技術及最新資安情資,並與TWCERT/CC互助處理資安事件,共同朝向資安聯防的目標前進。

2.4. TWCERT/CC將於10月3日舉辦「2018台灣資安通報應變年會-企業無可避免的資安管理責任」

TWCERT/CC將於10月3日集思台大會議中心舉辦「2018台灣資安通報應變年會-企業無可避免的資安管理責任」,隨著網際網路與物聯網蓬勃發展,不僅給人們帶來便利的生活,也衍伸出許多資安問題,例如電商業者網站資訊安全防護未完善,而造成客戶資料外洩,引發大量的詐騙事件;或讓有心人士成功入侵電商網站,修改商品價格,而造成電商業者財物重大損失等問題,然而電子商務之資安風險,不再僅僅是客戶資料外洩或財務損失,在新版個資法上線後,將可能影響企業商譽及巨額財務損失。

企業除了面臨上述的資安問題外,另外還有網路攝影機監控畫面外洩、勒索軟體攻擊事件、DDoS攻擊事件、挖礦程式盛行等,亦是企業頻繁遭遇的資安問題,因此資安在當今的世代已愈來愈受重視,企業在經營時,需考量完善的資安防護,制定並落實資安政策及通報應變標準作業流程,才能即時應對席捲而來的資安威脅。

參與此場會議,可了解以下幾項課題:

- 面臨資安管理法的因應之道。

- 電子商務資訊安全的重要性及相對應的解決策略。

- CERT/CSIRT任務及服務內容,並了解如何自主建置CSIRT。

- 資安通報的重要性及好處,提高企業資安通報意願。

會議全程皆為免費,歡迎大家共襄盛舉!預計9月初開放報名!

3. 國內外重要資安新聞

3.1 國內外資安政策、威脅與趨勢

3.1.1 金管會祭出兩大策略因應金融機構遭駭事件

金融機構遭駭客攻擊事件近年頻傳,金管會金融發展行動方案祭出兩大策略因應,首先是要拉高資安險的投保率,並訂出「資安險未來三年保費收入每年成長率25%」的目標,建構資安網絡;二是強化投保資安保險資訊揭露,並納為上市櫃公司的公司治理評鑑加分指標項目。

資料來源:

http://www.chinatimes.com/newspapers/20180705000274-260202

http://www.chinatimes.com/newspapers/20180705000274-260202

3.1.2 PayPal旗下Venmo App可透過其API窺探大多數交易

Venmo是PayPal旗下的一個知名的行動支付服務,讓用戶可以使用手機或網頁轉帳給他人,2009年創辦推出後,2012年BrainTree以2620萬美元收購了Venmo,而一年後PayPal以8億美元收購了Braintree,現在Venmo是PayPal的官方子公司。

該產品的特色為人們可以公開自己的支付行為,有點類似發朋友圈,寫上轉帳事由,並添加一些表情,是美國知名的行動支付服務。然而根據最近對隱私宣導者的調查, 絕大多數的 Venmo 交易記錄在一個公開 API 中,且任何人都可以存取,原因是因為Venmo應用程式預設對所有用戶設置為「公開」,除非用戶特地去更改設定,否則他們透過Venmo匯款應用程式進行的所有交易都會被記錄下來,並透過Venmo公開API提供給任何人。

透過此API公開的資料包括發件人和收件人的姓名、Venmo頭像、交易日期、交易相關的評論、交易類型等。發現此問題的隱私權倡導者Hang Do Thi Duc表示,他使用此隱私政策查詢Venmo API並下載該公司2017年公開交易共207,984,218筆資料。

並建立了一個名為「Public by Default」的網站,列出了一些相互關聯的Venmo付款案例,例如,Duc追蹤與大麻經銷商、玉米經銷商、部分家庭或隨機的夫婦相關的交易,甚至某女性有關2,033次Venmo交易的故事。

Duc也發布有關Venmo用戶如何將其個人資料的隱私從公開更改為私人的視覺化說明,用戶也可以訪問連結以查看公開API中記錄的最新Venmo交易。

●TWCERT/CC建議,Venmo用戶如不願公開交易紀錄,應進行隱私設定,以免交易紀錄曝光。

資料來源:

https://www.bleepingcomputer.com/news/security/paypals-venmo-app-exposes-most-transactions-via-its-api

https://publicbydefault.fyi/

https://publicbydefault.fyi/#venmo

https://venmo.com/api/v5/public

https://venmo.com/api/v5/public?limit=1

https://www.bleepingcomputer.com/news/security/paypals-venmo-app-exposes-most-transactions-via-its-api

https://publicbydefault.fyi/

https://publicbydefault.fyi/#venmo

https://venmo.com/api/v5/public

https://venmo.com/api/v5/public?limit=1

3.2. 駭客攻擊事件及手法

3.2.1. Adidas美國網站遭受資料洩露,影響數百萬客戶

知名德國運動服裝公司Adidas發布了一項安全警報,警告客戶其美國網站可能遭駭客竊取了客戶資料。

Adidas證實,該公司在6月26日發現有未授權單位企圖出售一批 Adidas 客戶資料,可能伺服器遭攻擊者未經授權存取客戶個人資料。 外洩資料包括客戶名稱、地址、電郵地址和加密密碼,但該公司聲稱客戶信用卡或健身資訊未受到影響,並已將資料洩露事件通知執法機構。

目前已知受影響者主要是adidas[.]com/US線上購物的客戶,該公司正在向這些客戶通報此事件,並聲明正在與領導品牌的資料安全公司和執法部門合作調查這個問題。

●TWCERT/CC建議,如近期曾於Adidas美國網站購物之客戶,可能會成為魚叉式網路釣魚攻擊活動的目標,如接獲任何疑似來自Adidas之電郵,請務必確認來源,切勿輕易點選信件連結或附件,除儘速透過官網服務更改密碼 (儘可能不要透過信件提供之變更密碼連結)並應對可能的攻擊保持警惕,以免遭有心人士利用。

資料來源:

https://www.hackread.com/hackers-steal-millions-of-customers-data-from-adidas-us-website/

https://securityaffairs.co/wordpress/74001/data-breach/adidas-security-breach.html

https://news.softpedia.com/news/adidas-hacked-customer-data-exposed-521764.shtml

https://www.cyberscoop.com/adidas-data-breach/

https://wepro180.com/tech-news/%E3%80%90%E9%BB%91%E5%AE%A2%E5%85%A5%E4%BE%B5%E3%80%91adidas-%E9%81%8E%E8%90%AC%E5%AE%A2%E6%88%B6%E8%B3%87%E6%96%99%E5%A4%96%E6%B4%A9%EF%BC%81/

https://www.adidas-group.com/en/media/news-archive/press-releases/2018/adidas-alerts-certain-consumers-potential-data-security-incident/

https://www.hackread.com/hackers-steal-millions-of-customers-data-from-adidas-us-website/

https://securityaffairs.co/wordpress/74001/data-breach/adidas-security-breach.html

https://news.softpedia.com/news/adidas-hacked-customer-data-exposed-521764.shtml

https://www.cyberscoop.com/adidas-data-breach/

https://wepro180.com/tech-news/%E3%80%90%E9%BB%91%E5%AE%A2%E5%85%A5%E4%BE%B5%E3%80%91adidas-%E9%81%8E%E8%90%AC%E5%AE%A2%E6%88%B6%E8%B3%87%E6%96%99%E5%A4%96%E6%B4%A9%EF%BC%81/

https://www.adidas-group.com/en/media/news-archive/press-releases/2018/adidas-alerts-certain-consumers-potential-data-security-incident/

3.2.2. Typeform備份文件遭駭客獲取,敏感資料外洩

總部位於西班牙巴賽隆納的知名線上問卷製作服務網站Typeform宣布遭受未知的攻擊者下載了包含敏感客戶資訊的備份文件導致資料洩露。

備份文件包含直到2018年5月3日由Typeform客戶透過調查和線上表格收集的資料,該公司稱攻擊者從Typeform的伺服器獲取的備份文件中不包含Typeform密碼和用戶信用卡資訊。

該公司表示,攻擊者利用漏洞後導致事件發生,但Typeform並沒有透露是什麼漏洞,僅稱已確實修補其安全漏洞。

根據事件的時間表,Typeform表示,其員工在6月27日星期三的14:00 CET發現了入侵行為,並在30分鐘後恢復受影響的伺服器的安全,而兩天後正式宣布了這一消息。

Typeform表示只有收到電郵通知的客戶才會受到影響,這表明備份文件可能沒有包含所有客戶的資訊,但只包含少數選定的客戶。

然而Typeform的客戶之一,Monzo銀行則聲明Typeform洩漏事件導致其大約2萬位在其網站上進行調查的使用者的資料已被曝光,並表示正在徹底調查此事,且結束與Typeform的關係。

Monzo銀行發布其外洩資料包括姓名、電郵地址、城市、年齡區段、薪金級別、郵政編碼、舊銀行名稱、Twitter用戶名和所使用電郵地址、所屬大學及其電郵地址等。

資料來源:

https://www.bleepingcomputer.com/news/security/typeform-announces-breach-after-hacker-grabs-backup-file/

https://www.typeform.com/data-breach-june-2018/

https://securityaffairs.co/wordpress/74016/data-breach/typeform-security-breach.html

https://thehackernews.com/2018/06/typeform-survey-software.html

https://www.theregister.co.uk/2018/07/02/typeform_breach

https://monzo.com/blog/2018/06/29/typeform-breach/

https://www.bleepingcomputer.com/news/security/typeform-announces-breach-after-hacker-grabs-backup-file/

https://www.typeform.com/data-breach-june-2018/

https://securityaffairs.co/wordpress/74016/data-breach/typeform-security-breach.html

https://thehackernews.com/2018/06/typeform-survey-software.html

https://www.theregister.co.uk/2018/07/02/typeform_breach

https://monzo.com/blog/2018/06/29/typeform-breach/

3.2.3. 知名APP Timehop遭駭,資料外洩影響2100萬用戶

Timehop宣布了一項安全漏洞,影響了超過2100萬用戶的整個用戶群。該APP主要功能是整合許多社群媒體,分析過去貼文或圖片用以回顧使用者歷史的今天。

該公司表示,駭客獲取了對其基礎設施的存取權限並竊取了其用戶的詳細資訊,包括用戶名、電郵、電話號碼和存取密鑰,但並非所有用戶都在其帳戶中附加了電郵地址或電話號碼。2100萬用戶群中只有22% (大約470萬用戶)在其帳戶中附加了電話號碼。此外,並非所有用戶名都包含用戶的真實姓名。

儘管如此,駭客竊取了所有2100萬用戶的存取密鑰。這些存取密鑰用以將Timehop帳戶鏈接到各種社交媒體帳戶,Timehop並能從這些帳戶中提取過去的社交媒體貼文和圖像。

Timehop表示,已對所有帳戶進行身分證,因此駭客將無法使用任何這些存取密鑰從用戶的第三方社交媒體帳戶 (如Facebook、Facebook Messenger、Twitter或Instagram)檢索資料。

Timehop在一份聲明中表示,沒有證據表明未經授權就存取過任何帳戶,並正與執法部門和網路安全公司合作,以追查入侵者並保護其基礎設施。

根據調查的初步證據,入侵發生在2017年12月19日,當時駭客獲得對Timehop雲端基礎設施的管理員帳戶的存取權限。 Timehop表示,因無法使用多因素身分驗證來保護該帳戶,從而使攻擊成為可能。

駭客在2017年12月和2018年3月和6月的四個不同日期登錄此帳戶,在此期間進行了偵察作業,直到7月4日,當入侵者開始公開資料庫時,入侵才被發現。

Timehop表示檢測到這個駭侵活動後,在兩小時十九分鐘便切斷了駭客的存取,現在透過多因素身分驗證保護所有帳戶,以防止進一步的入侵。並且正在採取其他安全措施。

資料來源:

https://www.bleepingcomputer.com/news/security/timehop-security-breach-affects-the-company-s-entire-21-million-userbase/

https://www.zdnet.com/article/timehop-breach-hits-21-million-users-due-to-a-lack-of-2fa-on-cloud-services/

https://www.bleepingcomputer.com/news/security/timehop-security-breach-affects-the-company-s-entire-21-million-userbase/

https://www.zdnet.com/article/timehop-breach-hits-21-million-users-due-to-a-lack-of-2fa-on-cloud-services/

3.2.4 新加坡最大的醫療保健集團遭駭,150萬名患者紀錄被盜

SingHealth是新加坡最大的醫療集團,擁有2家三級醫院、5家國家級專科醫院和8家綜合診所,根據新加坡衛生部 (Ministry of Health, MOH)發布的一份報告,駭客竊取了大約16萬名患者的「門診配藥」資訊,其中包括新加坡總理李顯龍和少數部長。

MOH表示,「2018年7月4日,綜合健康資訊系統 (Integrated Health Information Systems, IHiS)資訊庫管理員在SingHealth的一個IT資訊庫中檢測到異常活動。他們立即採取行動」,被盜資訊包括患者的姓名、地址、性別、種族、出生日期及國家註冊身分證 (National Registration Identity Card, NRIC)號碼,並特別針對總理的「門診配藥」個人資訊進行蒐集。 到目前為止,沒有證據表明這次襲擊主謀是誰,但MOH表示此網路攻擊「不是任意駭客或犯罪集團的工作」,媒體也猜測這可能是國家級駭客所為。

新加坡網路安全局 (Cyber Security Agency of Singapore, CSA)和IHiS的調查也證實,「這是一次蓄意、具有針對性,且精心策劃的網路攻擊」,新加坡政府向其公民保證,沒有醫療紀錄被篡改或刪除,並且沒有診斷、檢測結果或醫生的紀錄在攻擊事件中被盜,在接下來的五天內,醫療機構會聯繫所有受影響的患者。

而於今年5月1日正式成立的名為智慧國家及數位政府工作團隊 (Smart Nation and Digital Government Group, SNDGG) 因此次事件,新加坡政府為了讓SNDGG全盤審查政府系統的網路安全措施,並在必要時實施任何額外的保護措施,將「暫停」推出新的資訊通信技術系統。新加坡政府表示,目前為暫停性評估,並強調Smart Nation專案仍將逐步實施,沒有具體的專案存在實質性的停止風險。

由於醫療保健行業是國家關鍵基礎設施的一部分,除水、電和運輸外,它已成為一個對駭客具有強烈吸引力的目標。

SingCERT因應此事件,提出建議的安全措施,並強烈建議企業審查其系統並對可疑活動保持警惕。

以下是企業可採取的直接措施:

- 查看網域管理員帳戶:域管理員可以完全控制網域。應查看並嚴格管理網域管理員帳戶,禁用已不再使用之非活動帳戶。

- 禁用標準工作站的PowerShell:攻擊者可利用PowerShell執行惡意命令和腳本。如果標準用戶工作站不需要,請考慮禁用PowerShell。

- 監控未授權的遠程存取或資料庫存取:請留意可疑的SQL查詢,特別是那些返回與資料庫大小相關的大量資訊的查詢。遠程存取應具有強大的登錄密碼,並且僅限於授權用戶。

- 加強對長期運行或退役端點的控制:監控長時間運行的端點是否存在感染跡象。退役端點應於不再使用時離線,因為攻擊者可能利用這些可能已過時的軟體和病毒定義的端點。

- 採用強大的端點保護:考慮為標準用戶提供企業範圍的應用程式白名單。白名單將標準用戶限制為已批准的應用程式列表,同時阻止所有其他應用程式運行,包括防毒軟體可能沒有定義的惡意軟體。

- 使系統保持最新狀態:應用軟體更新和安全修補程序,以便修復可能被攻擊者或惡意軟體利用的已知漏洞。

SingCERT提到,網路攻擊仍然是一種普遍的威脅。企業需要提高警惕,以應對不斷變化的網路威脅,並採取預防措施來保護其公司的資料。

作為商業推動者,網路安全不應該是事後的想法。透過採用六個「要點」來加強組織的網路防禦:

- 瞭解組織資產:識別並瞭解組織的網路元件,以防止和偵測未經授權的資產存取。

- 只允許授權軟體運作:實現與防毒集成的應用程式控制,以便只允許授權的軟體運作。

- 及時修補和更新:及時修補和更新作業系統、韌體和應用程式,以減少系統已知的漏洞,從而將網路攻擊降至最低。

- 給出正確的管理「通行證」:限制管理員許可權,以免給攻擊者特權來破壞系統。

- 及時檢測違規情況:透過使用啟用的審核跟蹤/安全性紀錄檔,記錄設置連續監視,儘快檢測違規情況。

- 存取控制:透過實施多因素身分驗證,確保僅授權存取。

資料來源:

https://thehackernews.com/2018/07/singapore-healthcare-breach.html

https://www.straitstimes.com/singapore/personal-info-of-15m-singhealth-patients-including-pm-lee-stolen-in-singapores-most

https://www.bleepingcomputer.com/news/security/hackers-stole-a-third-of-singapores-healthcare-data-including-prime-ministers/

https://www.reuters.com/article/us-singapore-cyberattack/cyberattack-on-singapore-health-database-steals-details-of-1-5-million-including-pm-idUSKBN1KA14J?feedType=RSS&feedName=technologyNews

https://www.securityweek.com/singapore-health-database-hit-major-cyberattack

https://www.tripwire.com/state-of-security/security-data-protection/data-of-1-5-million-people-breached-in-singapores-worst-digital-attack/

https://www.facebook.com/125845680811480/posts/1957979740931389/

https://www.mci.gov.sg/pressroom/news-and-stories/pressroom/2018/7/minister-in-charge-of-cybersecurity-convenes-committee-of-inquiry

https://www.csa.gov.sg/singcert/news/advisories-alerts/measures-for-protecting-customers-personal-data

https://www.csa.gov.sg/gosafeonline/~/media/csa/documents/publications/be_safe_online/be_safe_online_infographic_english.pdf?la=en

https://thehackernews.com/2018/07/singapore-healthcare-breach.html

https://www.straitstimes.com/singapore/personal-info-of-15m-singhealth-patients-including-pm-lee-stolen-in-singapores-most

https://www.bleepingcomputer.com/news/security/hackers-stole-a-third-of-singapores-healthcare-data-including-prime-ministers/

https://www.reuters.com/article/us-singapore-cyberattack/cyberattack-on-singapore-health-database-steals-details-of-1-5-million-including-pm-idUSKBN1KA14J?feedType=RSS&feedName=technologyNews

https://www.securityweek.com/singapore-health-database-hit-major-cyberattack

https://www.tripwire.com/state-of-security/security-data-protection/data-of-1-5-million-people-breached-in-singapores-worst-digital-attack/

https://www.facebook.com/125845680811480/posts/1957979740931389/

https://www.mci.gov.sg/pressroom/news-and-stories/pressroom/2018/7/minister-in-charge-of-cybersecurity-convenes-committee-of-inquiry

https://www.csa.gov.sg/singcert/news/advisories-alerts/measures-for-protecting-customers-personal-data

https://www.csa.gov.sg/gosafeonline/~/media/csa/documents/publications/be_safe_online/be_safe_online_infographic_english.pdf?la=en

3.2.5. 越南多家銀行及主要網路基礎設施遭攻擊

越南電腦緊急事件應處小組 (Vietnam Computer Emergency Response Team, VNCERT)發出警告,近期越南國內多家銀行及主要網路基礎設施遭惡意程式攻擊,且攻擊者事前對於此些機構有詳盡的研究,利用高階技術以規劃整起事件並竊取資訊。VNCERT副主任Nguyễn Khắc Lch提出警告,政府、金融、電信、電力、航空、運輸等各領域單位皆應做好準備以防範攻擊。

有關此次攻擊事件,目前可確認之訊息如下:

C&C Server IP列表:

- 38.132.124[.]250

- 89.249.65[.]220

惡意程式列表:

- syschk.psl (318KB (32624 bytes))

MD5:26466867557F84DD4784845280DA1F27

SHA-1:ED7FCB9023D63CD9367A3A455EC94337BB48628A - hs. exe (259 KB (265, 216 bytes))

MD5:BDA82F0D9E2CB7996D2EEFDD1E5B41C4

SHA-1:FF715209D99D2E74E64F9DB894C114A8D13229A

●TWCERT/CC建議相關單位可先行將惡意IP及程式加以阻擋,避免遭受攻擊。

資料來源:

http://www.vncert.gov.vn/baiviet.php?id=100

https://vietnamnews.vn/society/462371/vncert-warns-of-malicious-code-targeting-banks-and-govt-offices.html#B4OKMGzPfVp7MkR2.97

http://www.vncert.gov.vn/baiviet.php?id=100

https://vietnamnews.vn/society/462371/vncert-warns-of-malicious-code-targeting-banks-and-govt-offices.html#B4OKMGzPfVp7MkR2.97

3.3. 軟硬體漏洞資訊

3.3.1. 軟體開發輔助工具FishEye及Crucible出現造訪路徑攻擊弱點

澳洲Atlassian公司為程式設計者及專案經理開發輔助工具軟體,旗下商品魚眼 (FishEye)係版本控制軟體,搜尋引擎可抽出程式碼資產中豐富的有益資訊,於報表呈現改版差異;另熔爐 (Crucible)為協作開發工具,適用多人非同步複審程式碼之聯合設計情境。FishEye與Crucible皆為網頁介面,被檢測出高風險造訪路徑攻擊 (Directory Traversal)瑕疵,囿於Attachment Review元件對輸入字串值中路徑符號「../../..」無法檢驗剔除,攻擊者經由程式探勘,可突破路徑存取權限制,不當獲取機密檔案內容,Atlassian已公告升級後版本。

資料來源:

https://jira.atlassian.com/browse/CRUC-8212

https://exploit.kitploit.com/2018/06/atlassian-fisheye-and-crucible-cve-2017.html

https://jira.atlassian.com/browse/CRUC-8212

https://exploit.kitploit.com/2018/06/atlassian-fisheye-and-crucible-cve-2017.html

3.3.2. 小心三星手機,新版Messages APP無預警外流隱私照片

數日前三星電子智慧手機內建簡訊軟體更新後,眾多用戶驚覺,圖庫區存放個人照片圖檔,竟在不知情下外傳,流向郵件聯絡人所列名單,三星電子表示,因豐富通訊服務 (Rich Communications Services, RCS)之SCHEDULED TEXT功能錯誤,故導致無端送出用戶個資事件,新版Messages APP尚有其他潛在異常狀況,建議暫緩安裝,待三星電子修補成功再行安裝,若然已安裝瑕疵版本,可透過設定Messages,禁止存取儲存空間,並清除既有Cache資料及訊息,重新安裝以保無虞。

資料來源:

https://us.community.samsung.com/t5/forums/v3_1/forumtopicpage/board-id/GalaxySNineQandA/thread-id/5854/page/1

https://www.bleepingcomputer.com/news/mobile/glitch-in-samsung-messages-app-sends-photos-to-random-contacts/

https://us.community.samsung.com/t5/forums/v3_1/forumtopicpage/board-id/GalaxySNineQandA/thread-id/5854/page/1

https://www.bleepingcomputer.com/news/mobile/glitch-in-samsung-messages-app-sends-photos-to-random-contacts/

3.3.3. 網頁程式防火牆ModSecurity暗藏XSS缺陷

ModSecurity係普遍應用之公開網頁程式防火牆 (WAF),可搭配OWASP (Open Web Application Security Project)維護的免費核心規則集 (Core Rule Set),初始設計為Apache HTTP Server之模組,後續發展成HTTP封包過濾軟體,亦支援Microsoft IIS、NGINX等伺服器平台,經研究員Adipta Basu分析原始碼,IMG元件之onError變數出現跨站台腳本攻擊弱點,攻擊者可注入 <img src=x onError=prompt(document.cookie)> 或類似結構之惡意標籤,但ModSecurity無法過濾且當成正常HTML程式碼執行,探勘實務在Mac OS High Sierra環境多機測試,證實XSS漏洞的確存在,然因XSS僅在非套用Core Rule Set環境發生,故對該漏洞是否成立仍有疑義。

資料來源:

https://hackings8n.blogspot.com/2018/07/cve-2018-13065-modsecurity-300-has-xss.html

https://www.exploit-db.com/exploits/44970/

https://hackings8n.blogspot.com/2018/07/cve-2018-13065-modsecurity-300-has-xss.html

https://www.exploit-db.com/exploits/44970/

3.3.4. 亞太電信魔速方塊基地台出現雙破綻:XSS、擴權登入

亞太電信為強化特定場域信號強度,提供微型基地台,號稱魔速方塊,設備由富士康 (Foxconn)研發,據資策會資安所資安檢測鑑識實驗室 (CFL)分析指出,魔速方塊韌體設計2項缺失,首先是使用者帳號設定介面,於「username」欄位注入之Script程式碼未遭安全機制阻擋,可發動XSS攻擊;另外內建帳密「admin/admin」極易猜測,儘管權限低,卻成為入侵突破口,且管理系統僅靠密碼辨識帳號合法性,只要帳號有效,Cookie內容真偽則無法驗證,駭客僅需惡意變更Cookie內容,將「mode=LOW」轉換成「mode=ENG」,即可接獲得工程師等級最高授權,比照高階管理者帳號foxconn,行使完整管控,設定全部組態參數,省下暴力破解時間。CFL已通報上述兩家鴻海集團所屬企業,韌體已修補完成。

資料來源:

https://gist.github.com/ChuanYuan-Huang/a92b8b32980123d5fa9bf5a8299114bf

https://gist.github.com/ChuanYuan-Huang/a92b8b32980123d5fa9bf5a8299114bf

3.3.5. 醫療監控儀MyCareLink Patient Monitor二缺失,影響病患與裝置安全

知名大型醫療科技公司Medtronic,營售MyCareLink Patient Monitor,是用於監測病患生命跡象的看護監控儀器,經測試設備作業系統,察覺兩項缺失,一是寫死的密碼可擴權操縱作業系統;二是該監控儀Debug Port可連接專屬介面,攻擊者透過短距感應之通訊協定,讀寫身旁患者心律調整器之記憶體內容,恐怕干擾心臟病患脈搏,Medtronic獲告此事,已著手修補,近期將啟動無線更新設備,居家使用該型醫材之病患及家屬,請關注更新進度。

資料來源:

https://ics-cert.us-cert.gov/advisories/ICSMA-18-179-01

https://nvd.nist.gov/vuln/detail/CVE-2018-8868

https://ics-cert.us-cert.gov/advisories/ICSMA-18-179-01

https://nvd.nist.gov/vuln/detail/CVE-2018-8868

3.3.6. 媒體播放器VLC測出Use-After-Free漏洞

法國非營利組織VideoLAN所開發VLC (初始命名VideoLAN Client),係免費開源之跨平台多媒體播放器,支援多種媒介來源 (CD、DVD、硬碟)與視訊格式 (WMV、MP3、MKV),經研究指出,該軟體具有Use-After-Free弱點,無論在32位元或64位元環境安裝VLC,若攻擊者將特製MKV視訊檔拖曳至VLC介面,則有機率觸發任意程式碼執行事件,或者直接導致DoS,VideoLAN已升級程式版本公開下載。

資料來源:

http://seclists.org/fulldisclosure/2018/Jul/28

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11529

http://seclists.org/fulldisclosure/2018/Jul/28

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11529

3.3.7. 更新VMware Tools,抑制out-of-bounds read缺陷

虛擬主機業者VMware,為提升虛擬機中客體作業系統的管理效能,強化互動便利性,供應VMware Tools模組,然VMware Tools之共用資料夾驅動程式Hgfs存在越界讀取記憶體弱點,該弱點針對啟用檔案共享的客體Windows作業系統,成功探勘後可能取得系統資料內容,成為VM內作業系統管理者身分,VMware已釋出新版Tools,解決記憶體配置與邊界管理失誤。

資料來源:

https://www.vmware.com/security/advisories/VMSA-2018-0017.html

https://securitytracker.com/id/1041291

https://www.vmware.com/security/advisories/VMSA-2018-0017.html

https://securitytracker.com/id/1041291

3.3.8. 注意LFI破綻,撈取VelotiSmart WiFi攝影機密碼檔

無線網路攝影機VelotiSmart WiFi B-380,採用Unix環境,且內部建置uc-http service 1.0.0,囿於uc-httpd先天具有local file inclusion (LFI)及造訪路徑攻擊兩類弱點,經Miguel Méndez Zúñiga分析,確認該型攝影機存在典型的本機檔案包含漏洞,攻擊者可直接經通信埠80,附掛特定字串「/../../etc/passwd」,對設備所在IP攻擊,採取「http://192.168.x.x:80/../../etc/passwd」或類似方式,能撈取密碼檔、系統組態、無線網段掃描結果等資料,Veloti公司暫無安全更新公告。

資料來源:

https://medium.com/@s1kr10s/velotismart-0day-ca5056bcdcac

https://cxsecurity.com/issue/WLB-2018070173

https://medium.com/@s1kr10s/velotismart-0day-ca5056bcdcac

https://cxsecurity.com/issue/WLB-2018070173

3.3.9. 締奇360智慧清潔家電現存RCE與更新機制瑕疵,駭客可窺探物主隱私

中國大陸締奇智能公司主打智能物聯網設備、機器人產銷業務,其中一款吸塵器「締奇360攝影智能掃地機器人」,裝配Wi-Fi、攝影鏡頭、手機操控等科技功能模組,除清潔地板外,尚可用於關懷居家老幼、夜間防盜錄影等生活需求,歐洲跨國資安設備開發商Positive Technologies,分析出締奇360智慧家電現有2個漏洞,Wi-Fi程式更新函數REQUEST_SET_WIFIPASSWD因RCE,攻擊者可運用預設帳密admin/888888建立攻擊鏈,針對MAC Address送出UDP Request封包,執行任何指令;另因韌體更新程序固定搜尋microSD卡內upgrade_360資料夾檔案upgrade.sh,駭客置換偽冒腳本檔後重開機,設備自動執行惡意程式碼,若探勘成功,將以root身分採取竊聽、盜錄、偷取隱私等間諜行為,該公司其他販售設備品牌,如戶外型監控器、DVR、智慧門鈴等,若配備有相同錄影模組者,亦有類似風險,不但危及屋主,恐成為殭屍網路幫兇,進行DDoS干擾其他IoT設備,此事件乃繼LG智慧家電弱點後第二宗類案,目前締奇智能僅承認瑕疵存在,尚未對修補方案做出回應,然使用者可旋轉機體外殼隱私保護蓋,遮蔽鏡頭。

資料來源:

https://www.ptsecurity.com/ww-en/about/news/293957/

https://www.bleepingcomputer.com/news/security/flaws-in-diqee-360-smart-vacuums-let-hackers-spy-on-their-owners/

https://www.ptsecurity.com/ww-en/about/news/293957/

https://www.bleepingcomputer.com/news/security/flaws-in-diqee-360-smart-vacuums-let-hackers-spy-on-their-owners/

3.3.10. MyBB釋出新版New threads外掛以消彌XSS風險

國外免費開源的論壇軟體MyBB,使用PHP及MySQL開發,經某化名0xB9之駭客測試,其外掛程式New Threads可發動跨站台腳本攻擊,採用簡單的「<script>alert('XSS入侵')</script>」模式,即可成功探勘發帖功能介面之標題欄位,在論壇索引網頁發生攻擊效果,MyBB已更新該Plugin版本並公開下載。

資料來源:

https://community.mybb.com/mods.php?action=changelog&pid=1143

https://cxsecurity.com/issue/WLB-2018070199

https://community.mybb.com/mods.php?action=changelog&pid=1143

https://cxsecurity.com/issue/WLB-2018070199

3.3.11. Bluetooth SIG更新藍牙技術規格,杜絕MITM攻擊

藍牙技術聯盟 (Bluetooth Special Interest Group)跨國組織,本身不負責藍牙裝置設計生產,係負責認證授權製造商,制定規範與推動技術為其宗旨,以色列研究員指出,Bluetooth SIG所建議技術規格,未強制要求檢查雙機連線時收到的公鑰,欠缺把關機制致使底層Elliptic Curve Diffie–Hellman金鑰交換程序出現破綻,此瑕疵衝擊藍牙Secure Simple Pairing及low energy Secure Connections兩項功能,若兩台弱點藍牙機雙向連線,攻擊者在無線通訊距離內採取中間人 (Man-in-the-Middle, MITM)攻擊,可能攔截雙方互送公鑰,運算出橢圓曲線加密演算之共享金鑰,而後截收後續流量並解密,甚至提供雙方假訊息,迄今無具體事證顯示該漏洞被成功探勘,Bluetooth SIG已更新藍牙技術規格,亦通知Apple、Broadcom、Intel、QUALCOMM、Microsoft、Android、Google、Linux Kernel等,陸續完成各廠產品修補。

資料來源:

https://www.bluetooth.com/news/unknown/2018/07/bluetooth-sig-security-update

https://www.kb.cert.org/vuls/id/304725

https://www.bluetooth.com/news/unknown/2018/07/bluetooth-sig-security-update

https://www.kb.cert.org/vuls/id/304725

3.3.12. 閱讀軟體Foxit Reader多項錯誤恐觸發Use-After-Free及Type confusion

福昕軟體公司研發數款PDF閱讀工具,其特色在體積小、速度快,經測試後,公開桌機Windows平台之PhantomPDF、Reader版本漏洞狀況,不當重複使用已釋放buffer之物件指標將導致當機;而開啟PDF時解析轉換JPG格式及執行GetAssociatedPageIndex()函數時,皆觸發越界存取記憶體;呼叫addAdLayer()及函數解析ColorSpace元件有機會衍生類型混淆;匯出資料功能之JavaScript未過濾檔案型態,導致任意檔案寫入事件;而濫用大量緩衝區配置將耗損資源而crash,上述漏洞伴隨特定函數及參數運用時發生,故使用Foxit軟體,出現Remote Code Execution機率頗高,亦有機會洩漏系統資訊,Foxit就相關版本軟體進行升級並公告。

資料來源:

https://www.foxitsoftware.com/support/security-bulletins.php

https://securitytracker.com/id/1041353

https://www.foxitsoftware.com/support/security-bulletins.php

https://securitytracker.com/id/1041353

3.3.13. 防毒軟體ClamAV三種漏洞皆能引發DoS

以C語言編輯的Clam AntiVirus (ClamAV),係思科及推廣者社群開發,開放原始碼且軟體與病毒碼免費更新,主要應用在Unix-like系統架設的mail server掃毒,也移植到Windows與Mac OS X平台,特色是能透過文字介面下運作,且非即時掃描器,但可被其他應用程式即時呼叫執行掃描,經測試ClamAV具三項弱點,均導致服務阻斷,駭客變造惡意檔案,在解析HWP文件時可觸發parsehwp3_paragraph()函數之整數溢位,造成無限迴圈;而解析特製PDF物件時,恐因過度耗時而擱置全部程序;另在Windows環境內parser.c程式演算法無法防止參數entity產生無限遞迴,目前已推出升級版改善上述缺陷。

資料來源:

https://blog.clamav.net/2018/07/clamav-01001-has-been-released.html

https://secuniaresearch.flexerasoftware.com/secunia_research/2018-12/

https://blog.clamav.net/2018/07/clamav-01001-has-been-released.html

https://secuniaresearch.flexerasoftware.com/secunia_research/2018-12/

3.4. 資安研討會及活動

時間

|

研討會/課程

名稱

|

研討會相關資料

|

2018/10/03

|

2018台灣資安通報應變年會-企業無可避免的資安管理責任

|

【資安研討會】2018台灣資安通報應變年會-企業無可避免的資安管理責任

日期:2018年10月3日 (三)

地點:集思台大會議中心 (台北市羅斯福路4段85號B1)

參與對象:中小企業組織及團體

主辦單位:台灣電腦網路危機處理暨協調中心 (TWCERT/CC)

報名費用:全程免費,預計9月初開放報名!

參與此場會議,可了解以下幾項課題:

1.面臨資安管理法之因應之道。

2.電子商務資訊安全的重要性及相對應的解決策略。

3.CERT/CSIRT任務及服務內容,並了解如何自主建置CSIRT。

4.資安通報的重要性及好處,提高企業資安通報意願。

活動概要:

隨著網際網路與物聯網蓬勃發展,不僅給人們帶來便利的生活,也衍伸出許多資安問題,例如電商業者網站資訊安全防護未完善,而造成客戶資料外洩,引發大量的詐騙事件;或讓有心人士成功入侵電商網站,修改商品價格,而造成電商業者財物重大損失等問題,然而電子商務之資安風險,不再僅僅是客戶資料外洩或財務損失,在新版個資法上線後,將可能影響企業商譽及巨額財務損失。

企業除了面臨上述的資安問題外,另外還有網路攝影機監控畫面外洩、勒索軟體攻擊事件、DDoS攻擊事件、挖礦程式盛行等,亦是企業頻繁遭遇的資安問題,因此資安在當今的世代已愈來愈受重視,企業在經營時,需考量完善的資安防護,制定並落實資安政策及通報應變標準作業流程,才能即時應對席捲而來的資安威脅。

|

2018/08/23

|

CLOUDSEC 2018

|

【資安研討會】CLOUDSEC 2018

日期:2018年08月23日 (四)

地點:台北國際會議中心 (台北市信義區信義路五段1號)

主辦單位:趨勢科技

線上報名連結:https://www.cloudsec.com/tw/registration.html

活動概要:

數位轉型在即,全面連網的需求讓IT與企業成長的關係更加緊密。運用CLOUD與AI提升生產力、Design-in-Security降低風險、FINTECH推動新型態金融服務,IT為企業帶來更多新機會。而面對新平台、新技術、獲利導向的駭客心態,加上有限的資源與支援,都讓資安挑戰更加艱鉅。CLOUDSEC八年來持續提供一個讓企業組織獲取國際新知與經驗交流的平台。今年的CLOUDSEC請到ZDI (Zero-Day Initiative) 來台分享資安漏洞最新趨勢,邀請您共同體驗新技術、討論新應用、並解決資安問題。

|

2018/08/24

|

2018數位政府高峰會

|

【資安研討會】2018數位政府高峰會

日期:2018年08月24日 (五)

地點:台北富邦國際會議中心B2 (台北市敦化南路一段108號)

主辦單位:iThome

線上報名連結:https://egov.ithome.com.tw/index.html

活動概要:

「2018 數位政府高峰會」特別邀請產官學研各界專家,多位中央、地方政府機關與專家來分享數位國家、數位治理、公私協力、服務創新、智慧城鄉與資安威脅防禦等實務經驗,一同探討數位政府與數位公務員應具備的新能力,協助臺灣在數位轉型浪潮掌握契機。

此外,有鑑於總統府帶頭舉辦社會創新黑客松的創舉,本屆數位政府高峰會亦特別邀請總統盃黑客松五組得獎團隊現身說法,分享這段公私協力共同創新政府服務的成果,並將如此寶貴的經驗推廣給更多的公務同仁,一起參與推動政府進步創新的行列。

本屆數位政府高峰會,內容不僅多元且豐富,對於身為數位政府一員的您,絕對不能錯過!

|

2018/08/29-30

2018/09/05-06

|

107年度新興資安產業生態系推動計畫-資安專業人才培育委外人才培訓-資安事故處理課程 (第一梯)

|

【資安訓練課程】107年度新興資安產業生態系推動計畫-資安專業人才培育委外人才培訓-資安事故處理課程 (第一梯)

課程時間:2018年08月29日 (三) - 08月30日 (四)/2018年09月05日 (三) - 09月06日 (四)

受訓地點:臺北巨匠電腦-電腦教室 (臺北市公園路30號3樓)

主辦單位:經濟部工業局

線上報名連結:http://www.cisanet.org.tw/News/activity_more?id=MzQz

課程簡介:

課程設計除透過瞭解資安事故處理生命週期,藉以學習當資安事故發生時如何進行資安事故處理程序之外,並由資安事故處理以及數位鑑識處理之實務操作,讓結業學員學習到包含數位證據保全有效性之資安事故處理實務,俾利資訊安全產業與相關企業對於資安事故處理人才之運用。本課程邀請業界致力於資安事故處理與數位鑑識等專家共同指導,讓學員透過講師自身處理過的案例經驗中,了解各項資安事故發生後的處置手段,並接由數位鑑識相關專業講師教導如何保全事故後的數位跡證,透過理論與實務相輔佐的方式,讓學員能夠制定一套適用於各公司的資安事故緊急應變SOP,往後遭遇資安事故時,便能即時應對處變,更甚而從源頭進行預防。

課程大綱:

1.資安事故處理實務

2.數位鑑識處理實務

|

2018/09/13-14

|

107年度新興資安產業生態系推動計畫-資安專業人才培育-資安法規與制度研析課程

|

【資安訓練課程】107年度新興資安產業生態系推動計畫-資安專業人才培育-資安法規與制度研析課程

課程時間:2018年09月13日 (一) - 09月14日 (二)

受訓地點:中華民國資訊軟體協會 教育訓練室 (台北市大同區承德路二段239號6樓)

主辦單位:經濟部工業局

線上報名連結: http://www.cisanet.org.tw/News/activity_more?id=MzMy

課程簡介:

本課程設計除透過資訊安全法律規範與資訊安全案例之探討與研析,藉以學習資安法規之要求外,並由國際資安管理制度之探討與國際資安管理制度建置實務之演練,讓結業學員理解資安法規之要求事項與學習資安管理制度之規劃與建置實務俾利資訊安全產業與相關企業對於資安管理制度建置人才之運用。特邀請熟悉財金法、資訊法及工程法之現職律師與專擅科技法律的資深顧問現身說法,透過實際案例回顧,告知學員過往案例中因忽視法遵基礎與資安規範所造成的損害,並結合國內現有法規與國外資安相關管理制度和法規之比較讓學員的資安法規知識不僅限於適用國內法,更能拓展自身公司之產品與服務符合不同國家之資安法規制度。

課程大綱:

1.資訊安全法律暨案例研析

2.國際資安管理制度建置實務

|

2018/09/19-20

2018/09/26-27

|

107年度新興資安產業生態系推動計畫-資安專業人才培育委外人才培訓-資安事故處理課程 (第二梯)

|

【資安訓練課程】107年度新興資安產業生態系推動計畫-資安專業人才培育委外人才培訓-資安事故處理課程 (第二梯)

課程時間:2018年09月19日 (三) - 09月20日 (四)/2018年09月26日 (三) - 09月27日 (四)

受訓地點:臺北巨匠電腦-電腦教室 (臺北市公園路30號3樓)

主辦單位:經濟部工業局

線上報名連結:http://www.cisanet.org.tw/News/activity_more?id=MzQ0

課程簡介:

課程設計除透過瞭解資安事故處理生命週期,藉以學習當資安事故發生時如何進行資安事故處理程序之外,並由資安事故處理以及數位鑑識處理之實務操作,讓結業學員學習到包含數位證據保全有效性之資安事故處理實務,俾利資訊安全產業與相關企業對於資安事故處理人才之運用。本課程邀請業界致力於資安事故處理與數位鑑識等專家共同指導,讓學員透過講師自身處理過的案例經驗中,了解各項資安事故發生後的處置手段,並接由數位鑑識相關專業講師教導如何保全事故後的數位跡證,透過理論與實務相輔佐的方式,讓學員能夠制定一套適用於各公司的資安事故緊急應變SOP,往後遭遇資安事故時,便能即時應對處變,更甚而從源頭進行預防。

課程大綱:

1.資安事故處理實務

2.數位鑑識處理實務

|

5. 2018年07份事件通報統計

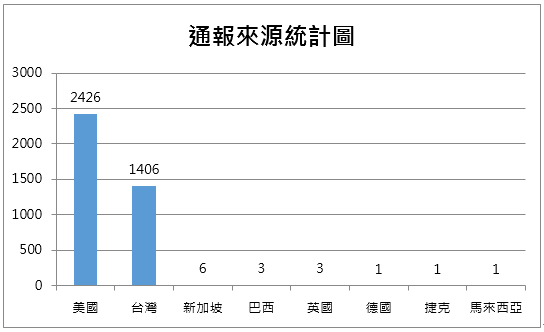

本中心每日透過官方網站、電郵、電話等方式接收資安事件通報,2018年7月收到通報計3847筆,以下為各項統計數據,分別為通報來源統計圖、通報對象統計圖及通報類型統計圖。

通報來源統計圖為各國遭受網路攻擊事件,屬於我國疑似遭利用發起攻擊或被攻擊之IP,向本中心進行通報之次數,如圖1所示;通報對象統計圖為本中心所接獲之通報中,針對通報事件責任所屬國家之通報次數,如圖2所示;通報類型統計圖則為本中心所接獲的通報中,各項攻擊類型之筆數,如圖3所示。

圖1、通報來源統計圖

圖2、通報對象統計圖

圖3、通報類型統計圖

本月通報案件中以「蘋果電腦系統惡意程式果蠅 (Fruit Fly)」事件屬特殊案件。近期被發現的針對Mac系統的後門程式Fruitfly,可被攻擊者取得系統控制權進而監控Mac的網路攝影機、鍵盤和其他敏感資源,目前已知感染了Mac至少五年,受害人數近400人以上,據了解,這個惡意程式可能已經活躍了超過10年。

美國司法部 (Department of Justice, DOJ)在2018年1月10日正式起訴Mac惡意程式Fruitfly的作者Phillip Durachinsky,Durachinsky雖然只有28歲,但他從2003年到2017年間利用Fruitfly感染了數千台Mac,這些Mac隸屬於個人、企業、學校、警察局及政府組織,之後Durachinsky便可存取這些Mac上的資料、上傳檔案、拍攝與下載螢幕截圖、側錄鍵盤,或是打開Mac上的攝影機與麥克風、竊取受害者的個人資料,諸如登入憑證、稅務紀錄、醫療紀錄、照片、金融紀錄。

資安業者Malwarebyte Labs直至2017年1月才發現Fruitfly的存在,當時Malwarebyte即判斷Fruitfly是很早以前就寫好,因為Fruitfly參考的是老舊的文件,使用老舊的程式碼與技巧,而且很容易就被偵測到,也能很快移除它。因此若能將Mac作業系統更新至El Capitan之後的版本,將可降低遭植入Fruitfly的風險。

●TWCERT/CC提醒蘋果OSX用戶參考以下VirusTotal連結,若有檔案名稱為fpsaud,應儘速刪除,並且保持Mac作業系統及防毒軟體有最新的安全更新。目前至少有29款防毒程式可以偵測到Fruitfly惡意程式(OSX.Backdoor.Quimitchin)。 根據9to5mac報導,蘋果已於2017年1月時,發布安全更新,建議用戶更新作業系統至El Capitan之後的版本,以避免遭植入Fruitfly惡意程式。

●Fruitfly的VirusTotal檢測結果:

https://www.virustotal.com/zh-tw/file/befa9bfe488244c64db096522b4fad73fc01ea8c4cd0323f1cbdee81ba008271/analysis/

https://www.virustotal.com/zh-tw/file/befa9bfe488244c64db096522b4fad73fc01ea8c4cd0323f1cbdee81ba008271/analysis/

●參考連結:

http://securityaffairs.co/wordpress/61342/breaking-news/fruitfly-macos-backdoor.html

http://mashable.com/2017/07/24/mac-malware-fruitfly-beware/?utm_campaign=Feed:+Mashable+ (Mashable)&utm_cid=Mash-Prod-RSS-Feedburner-All-Partial&utm_source=feedburner&utm_medium=feed#GQF_f7i_JmqL

https://9to5mac.com/2017/07/25/mac-malware-teenager-theory/

https://twcert.org.tw/subpages/securityInfo/hackevent_details.aspx?id=844

http://securityaffairs.co/wordpress/61342/breaking-news/fruitfly-macos-backdoor.html

http://mashable.com/2017/07/24/mac-malware-fruitfly-beware/?utm_campaign=Feed:+Mashable+ (Mashable)&utm_cid=Mash-Prod-RSS-Feedburner-All-Partial&utm_source=feedburner&utm_medium=feed#GQF_f7i_JmqL

https://9to5mac.com/2017/07/25/mac-malware-teenager-theory/

https://twcert.org.tw/subpages/securityInfo/hackevent_details.aspx?id=844