在駭客攻擊事件方面,於金融領域部分,泰國政府儲蓄銀行提款機也遭駭,竊取1229萬泰銖;在資料外洩部分,駭客宣稱竊取美國國安局研發的資安工具,新網路間諜組織Strider,鎖定俄國、中國、瑞典及比利時竊取資料;在攻擊手法部分,卡巴斯基發現HawkEye惡意程式,瞄準中小企業竊取資料;另有多個組織遭駭,越南機場疑駭客入侵,航班顯示資料遭修改,另香港比特幣交易平台Bitfinex遭駭,損失金額可達6500萬美元。

在新興軟硬體漏洞部分,Cisco、Microsoft、Moxa、Mozilla、Navis、Rockwell及VMware皆存在漏洞,並需進行安全更新。

在本月專題彙整分析部分,就資安健檢與資安鑑識實務分析進行分析探討,分別介紹資安健診及資安鑑識,供讀者能對相關技術能有進一步了解。 。

國內外重要資安新聞

國內外資安政策、威脅與趨勢

1. 聯合國制定「汽車自動駕駛安全標準」防駭客攻擊

媒報導指出,聯合國相關人士近日透露,為防止汽車自動駕駛系統所使用的通信網路受到駭客攻擊,聯合國有關制定汽車國際法規的機構將於11月通過汽車自動駕駛安全標準,並將要求各汽車廠商依據新標準採取具體措施。自動駕駛技術研發中處於領先的日本和德國主導該標準的擬定,包括阻止駭客攻擊的措施及探測到攻擊時警告司機並防止失控等。該機構將要求各汽車廠商依據新標準採取具體措施。對於新標準,設在日內瓦的“聯合國世界車輛法規協調論壇”已經展開討論。目前,該論壇已著手起草高速公路安全行車技術標準,涉及網路安全的標準制定也將同時展開。(資料來源:美國希望之聲)

2. 金管會強化資安,金融資安中心明年成立

金管會資訊服務處處長蔡福隆表示,第一銀行ATM遭駭之前,金管會已規劃F-ISAC資安中心的建置;一銀事件後,不僅加速了F-ISAC的建置,並減少了F-ISAC設置的阻力。國內金融資安中心的建置,目前已有證交所今年3月試辦的「證券暨期貨週邊單位資安資訊分享平台」,明年金管會將主辦F-ISAC建置及營運,完成後將銀行、證券期貨及保險納入聯防體系,讓金融機構更加重視在金融科技發展過程中的資訊安全。對於F-ISAC的設立,與會業者擔憂加入F-ISAC,未來發生資安事件通報後,恐做為金融監督管理委員會金融檢查的依據,反而搬石頭砸自己的腳。蔡福隆對此則表示,「通報之後而被處罰,這是不合理的」,F-ISAC成立後,金融機構通報資安事件不會做為金融檢查依據,且F-ISAC通報的資料是匿名的,且受保護的,並可提供給各金融機構使用。此外,根據金管會估算,F-ISAC每年費用約4、5000萬元,但行政院補助僅2000萬元,資金缺口將來自公會或週邊單位分擔。

(資料來源:臺灣中央社)

3. 日本擬新設培訓機構強化基礎設施防禦駭客攻擊能力

日本政府有關人士指出,為迎接2020年東京奧運會和殘奧會,政府將於2017年度新設培養專家的訓練機構,以加強發電站等重要基礎設施防禦駭客攻擊的能力。此舉旨在防範以奧運會為目標的大規模停電,以及有關發電站設計的高度機密情報外洩。政府計劃在2016年度第二次補充預算案中寫入確保講師和制訂教學計劃的經費。該機構將設在東京,預計每年將有100名左右來自電力公司等的員工參加訓練。除了招募原駭客等擔任講師外,還將建造發電站和煤氣廠的模擬系統,分為攻擊方和防守方實施為期最長1年的實訓練以提高應對能力。日本政府還計劃日後與美國等“網路先進國家”的技術人士實施聯合演習。計劃由專門研究網路對策的日本獨立行政法人「情報處理推進機構(IPA)」負責該中心的運營。電力公司系統中有一套以管理發電站等各種設備為目的的部門「監控管理系統」,獨立於與外部網路相連接的總部辦公室。政府計劃新設立的訓練機構是為了應對針對監控管理系統的駭客攻擊。據政府介紹稱,這是日本首次正式設立人才培養機構以防護監控管理系統免受駭客攻擊。監控管理系統與外部網路的連接受到嚴格控制,因此網路攻擊並不容易。但是,一旦發電站等重要基礎設施遭到攻擊,將對整個社會造成較大影響。2015年12月烏克蘭電力部門的監控管理系統受到惡意網路攻擊,導致大規模停電,政府基於此次事件認為設立訓練機構是當務之急。

(資料來源:日本共同網)

4. 日本80個金融機關將會在10月進行資安防護聯合訓練

為了確定金融機關針對網路攻擊有所準備,日本金融廳將在10月初進行第一次大規模的金融業演習,參與演習的成員包含大小銀行、地方銀行、信用金庫、證券公司及保險公司等80個金融機關,此次演習將會在正常上班日營業時間,且不先告知經營者的狀況下進行,詳細攻擊種類及規模目前則未知。金融業屬於重要關鍵基礎設施,若是遭駭會導致民眾日常生活遭受影響,而此類因應行業特性而經過特別設計的演習也越來越受到重視,未來也會持續推動地區的小規模銀行及證券公司等一同參加演習。(資料來源:日本経済新聞)

5. 澳洲信號局招募高中網路高手

澳洲信號局(Australian Signals Directorate, ASD)正針對年齡低至14歲的高中學生進行「白帽駭客」軍隊招募,以對國家網路安全進行防護,而過去3年中已有多於100位高中生加入計劃,其中幾位也在畢業後加入ASD。ASD將計畫手冊提供給全國9~12歲的中學學生進行宣傳,以「玩一場其他人沒辦法玩的遊戲」為口號,將駭客分為白帽及黑帽駭客,以傳統故事中好人必須擊敗壞人取得勝利為概念,並期望年輕人能夠在正確的地方發揮電腦技術以防護國家網路安全,而不是誤入歧途。當局最近也開始在坎培拉籌畫女生網路程式(Girls Programming Network)社群,並招募4~12歲對於電腦有興趣的女性學生。(資料來源:澳洲雪梨晨驅報)

6. 防系統漏洞,蘋果祭出抓漏獎金

報導指出,蘋果將提供獎金給發現系統程式有漏洞的人,獎金高達20萬美元,以鼓勵大家將問題回報給公司,讓公司能進而解決問題,並且阻止駭客利用這些漏洞入侵或將資訊轉售給他人,這項計畫將先邀請約20多位研究人員參與,蘋果將請他們幫忙鑑定5大類難以發現的安全漏洞。(資料來源:美國國際日報)

7. 美國投票站將會被設計成可防範網路攻擊

美國國土安全部部長Jeh Johnson指出,美國即將於11月舉行總統大選,而網路攻擊有可能導致選舉結果錯誤,Jeh Johnson正在考慮設計一套全國共用的電子化投票系統,並做為與核電廠類似的戰略性資產。美國從2002年起將所有投票所電子化,但50個州都各自選擇使用不同的電子投票系統,而最近美國民主黨信件伺服器遭駭的事件也增加了對於資安事件的關注,並擔心網路攻擊會影響投票結果,只有75%的投票所會保留每張票的紙本,另外也只有一半的州會對於結果進行統計調查,以確定資料正確性。(資料來源:以色列DEBKAfile)

駭客攻擊事件及手法

1. 越南機場疑駭客入侵,航班顯示資料遭修改

7月29日下午4時左右,越南兩大主要機場,河內內排國際機場和胡志明市新山國際機場資訊系統疑似遭入侵,機場內相關航班資訊、櫃台電腦系統螢幕顯示、廣播系統等多個設備和系統受到影響。 遭修改的內容大多為宣示「南海是中國的」以及一些辱罵性的粗言穢語、批評越、菲爭奪南海主權的字句等訊息。入侵者在廣播中自稱是「1937CN TEAM」,但該組織隨後發表聲明否認參與事件,而機場工作人員隨後關閉遭入侵的電腦和廣播系統,使用擴音器通知乘客,以及以手工方式辦理登機等手續,部分航班被迫延遲起飛。越官方表示駭客未侵入搜索和訂票系統,兩機場航班運行和安全系統仍正常。 國營越南航空的官網也被短暫攻擊,官網上超過40萬用戶資料被洩露並已被証實,航空公司亦因而緊急呼籲乘客更改密碼。2. 香港比特幣交易平台Bitfinex遭駭,損失金額可達6500萬美元

Reddit上自稱為Bitfinex的員工透露駭客竊取了11.97萬個比特幣,Bitfinex則於其部落格發出聲明表示因發現安全性漏洞,現已關閉網站及所有交易服務,其官方聲明中亦證實有部分用戶比特幣遭竊,並已展開調查原因以及清查影響狀況。3. 新網路間諜組織Strider,鎖定俄國、中國、瑞典及比利時竊取資料

賽門鐵克日前指出,一個名為「神行客」(Strider)的駭客組織,背後疑似有國家支持,來進行網路間諜行為,利用惡意程式Remsec攻擊國家情報服務的個人或組織的電腦,竊取資料、側錄按鍵,目前已感染36台電腦涵蓋俄國、中國、瑞典、比利時。與數年前曝光的惡意軟體「Flame」有相似之處。賽門鐵克將其命名為Backdoor.Remsec,包含了數個模組:(1) 名為MSAOSSPC.DLL的檔案,負責從遠端下載其他惡意程式

(2) Lua模組:Network loader、Host loader、Keylogger

(3) Network listener負責網路連線功能,使用的協定包含ICMP, UDP, TCP, DNS, SMTP 與 HTTP

(4) Basic pipe back door和Advanced pipe back door:負責控制與執行檔案

(5) HTTP back door包含數個C&C伺服器的位址

另卡巴斯基實驗室指出,他們是在客戶的網路中發現異常的流量才揪出Strider,目前Strider所使用的Remsec僅感染Windwos作業系統,這些模組使用RC6, RC5, RC4, AES, Salsa20的加密演算法。

編註:TWCERT/CC建議參考賽門鐵克 (Backdoor.Remsec) 與卡巴斯基的IOC檔案進行評估 (https://securelist.com/files/2016/07/The-ProjectSauron-APT_IOCs_KL.pdf),以降低遭駭風險。

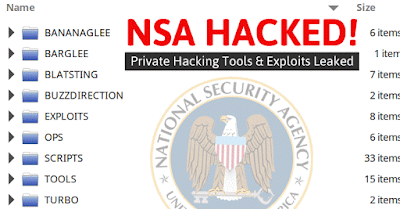

4. 駭客宣稱竊取美國國安局研發的資安工具

名為The Shadow Brokers的駭客組織聲稱駭入被認為與美國國安局(the U.S. National Security Agency)有關的攻擊組織「方程式」,竊取其開發的資安工具,並欲以1百萬彼特幣(約5.68億美元)賣出竊取來的資料與工具,資安專家指出因為這些駭侵工具多數為套件工具包形式,因此如果流入黑市販售,恐怕遭有心人士大量利用。被公開的文件發現與愛德華史諾登有關係的名稱,例如"BANANAGLEE"和"EPICBANANA"等字眼。國際資訊科學機構研究人員Nicholas Weaver表示,這些工具多數包含C&C伺服器的安裝設定腳本,主要是用來取得路由器及防火牆控制權,影響廠商以Cisco、Juniper及Fortinet為主。

編註:

1. Cisco已經發布Cisco Adaptive Security Appliance (ASA) Software Releases earlier than 8.4(1)相關弱點修補資訊(漏洞編號:CVE-2016-6366、CVE-2016-6367),請用戶進行修補,降低遭駭風險。

2. Fortinet提供該公司防火牆產品的修補方式,受影響的防火牆產品為FortiGate 4.X以前版本,請用戶更新韌體。

5. 泰國政府儲蓄銀行(GSB)提款機也遭駭,竊取1229萬泰銖

泰國境內在7月9至10日發生提款機被駭盜領案,境內多個省的21台提款機被駭客入侵盜領了1229萬泰銖。GSB銀行已經暫時關閉泰國六個省份超過3000台ATM,目前得知受影響的提款機為NCR公司所製造,與台灣發生的Wincor不同。遭盜領的時間幾乎同步,懷疑跨國駭客盜領集團在各國同時作案,並且熟知各廠牌提款機的控制方式。銀行監視錄影畫面拍到25名嫌犯分在曼谷、普吉島、春蓬、班武里府等地插入特製的EMV卡片讓ATM無故吐鈔,懷疑早已經被植入惡意程式。GSB執行長表示本起事件不影響用戶存款,用戶仍可暫時使用網路或行動數位銀行。 編註:TWCERT/CC彙整之近年提款機駭侵報告如參考連結,提供參閱相關防護建議,相關事件將持續追蹤。

6. 卡巴斯基發現HawkEye惡意程式,瞄準中小企業竊取資料

卡巴斯基發現名為Operation Ghoul的駭客組織使用HawkEye惡意程式,瞄準中小企業竊取機敏資訊,包含登入憑證、FTP憑證與電子郵件。其攻擊手法主要是駭客寄發夾帶惡意附檔或是釣魚網站的電子郵件誘騙用戶點選,被發現的惡意程式與釣魚郵件MD5值如下:●Malware MD5 Hashes:

fc8da575077ae3db4f9b5991ae67dab1b8f6e6a0cb1bcf1f100b8d8ee5cccc4c08c18d38809910667bbed747b274620155358155f96b67879938fe1a14a00dd6

●Email file MD5 hashes

5f684750129e83b9b47dc53c96770e09460e18f5ae3e3eb38f8cae911d447590

●Malware command center

hxxp://192.169.82.86/~loftyco/skool/login.php

hxxp://192.169.82.86/~loftyco/okilo/login.php

編註:TWCERT/CC建議使用者參考以下連結"Indicators of Compromise"部分,有詳述發現的惡意網路連結,對於不請自來的電子郵件務必確認其內容合理性,勿隨意點選夾帶的檔案及網路連結,降低遭駭風險。

近期新興漏洞資訊

1. Cisco發佈多項產品安全更新

本次安全更新修補了多項產品之安全漏洞,部分漏洞是由於由於未充分驗證用戶所輸入的參數,導致駭客執行任意程式碼。駭客可能利用這種漏洞攻擊方式,透過特殊的HTTP request發送給受影響系統即可觸發此漏洞,導致惡意代碼執行或未經授權的讀取管理數據。 另也更新修補了Aggregation Services Routers之漏洞,該漏洞是由於設備之IPv4封包處理不當,導致攻擊者可以毀損正在傳輸的封包,導致拒絕服務的情況(DoS)攻擊。駭客可能利用這種漏洞攻擊方式,發送特製之封包至受影響設備,達到特殊目的。 此外,在Fortinet FortiGate/FortiOS發現多個漏洞,遠端使用者可利用漏洞在目標系統執行任意程式碼。本次安全更新修補了Cisco多項產品漏洞,部分漏洞是由於輸入驗證不足,導致攻擊者可利用漏洞在目標系統引致阻斷服務、獲取根帳戶的權限或執行行任意程式碼。駭客可能利用這種漏洞攻擊方式,透過特殊的HTTP request發送給受影響系統即可觸發此漏洞,導致設備無預警重啟。2. Microsoft發佈多筆安全更新

本次安全更新修補了Microsoft漏洞,部分漏洞是由於Internet Explorer不當存取記憶體中的物件時,即存在多個遠端執行程式碼弱點。這些弱點可能會損毀記憶體,使攻擊者有機會以目前使用者的權限層級執行任意程式碼。成功利用此弱點的攻擊者可取得與目前使用者相同的使用者權限。攻擊者可以針對這些經由Internet Explorer引起的資訊安全風險來設計並架設蓄意製作的網站,然後引誘使用者檢視該網站。攻擊者也可能利用受侵害的網站,或者接受或存放使用者提供之內容或廣告的網站 (透過新增蓄意製作以利用這些資訊安全風險的內容)。3. Moxa發佈多項產品安全更新

本次安全更新修補了修復了SoftCMS漏洞,該漏洞是由於該設備不正確過濾輸入字段,導致跨網站指令碼攻擊 (XSS),釣魚網站常用此種攻擊模式來竊取使用者資料。駭客可能利用這種漏洞攻擊方式,利用網站上允許使用者輸入字元或字串的欄位插入HTML與Script語言,造成其他正常使用者在觀看網頁的同時,瀏覽器會主動下載並執行部份惡意的程式碼,或被暗地裡導入到惡意的網站,而受到某種型態的影響。另更新修補了修復了OnCell漏洞,部分漏洞是由於OnCell的驗證機制有錯誤,導致駭客可以繞過認證。駭客可能利用這種漏洞攻擊方式,繞過OnCell之驗證,企圖繞過原有的安全檢查機制,或是嘗試跳脫身份驗證的功能,以達到越權存取,或是修改裝置或後端系統中的設定檔等。

4. Mozilla發佈Firefox安全更新

本次安全更新修補了多項產品之安全漏洞,部分漏洞是由於處理不當的XMLHttpRequest,導致緩衝區溢位的情況。駭客可能利用這種漏洞攻擊方式,在CanonicalizeXPCOMParticipant()下插入惡意scripts,可能導致瀏覽器崩潰。5. Navis發佈WebAccess安全更新

WebAccess是一個基於Web的應用程序,該應用程序部署在交通運輸部門。本次安全更新修補了WebAccess漏洞,該漏洞是由於該設備不正確過濾輸入字段,導致跨網站指令碼攻擊 (XSS),釣魚網站常用此種攻擊模式來竊取使用者資料。駭客可能利用這種漏洞攻擊方式,利用網站上允許使用者輸入字元或字串的欄位插入惡意代碼,造成資料庫被讀取、修改等,影響資料庫的可用性。6. Rockwell發佈MicroLogix 1400安全更新

此漏洞可能允許攻擊者未經授權的更改該產品的配置,包括固件更新。7. VMware發佈多項產品安全更新

本次安全更新修補了VMware多項產品之漏洞,部分漏洞是由於HTTP header缺少輸入驗證,允許攻擊者利用該錯誤,隨意設置HTTP response headers和cookies,導致使用者受到不同程度的影響。駭客可能利用這種漏洞攻擊方式,傳送惡意封包至受影響產品,可能導致跨站點腳本和惡意重定向攻擊等。另在VMware vRealize Automation發現兩個漏洞。本機使用者可在目標系統獲得超級使用者權限。遠端使用者可在目標系統執行任意程式碼。第一個漏洞同時影響VMware Identity Manager。

專題彙整分析 – 資安健檢與資安鑑識實務分析

行政院於105年修正「國家資通訊安全發展方案(102年至105年)」,該方案之策略目標二「完備資安防護管理,分享多元資安情報」,其對應之行動方案「2.2.1.加強各機關資安防護縱深」要求,各機關應完成網站安全弱點檢測及系統滲透測試。行動方案「2.3.4.落實資安健診作業」要求,103年起A級機關每年至少辦理1次資安健診,B級機關每2年至少辦理1次資安健診,C級機關由各主管機關規定[1][2]。針對行政院國家資通訊安全發展方案要求,TWCERT/CC(以下簡稱本中心)特蒐整國內外資安健檢與鑑識之相關工具與技術,在實務上規劃資安健檢與資安鑑識施行方式,以強化受檢單位資通安全防護能力,建構整體性的資通安全服務環境,期有效杜絕資安危害情事,達「國家資通訊安全發展方案(102年至105年)」所訂各機關推動辦理資通訊安全防護之目標。本文分別以「資安健檢」與「資安鑑識」兩方面探討如何在實務上達成「加強各機關資安防護縱深」與「落實資安健診作業」之目標。

1、資安健檢

資安健檢主要是希望透過執行健檢作業流程,及早發現電腦系統包括安全參數設定、系統弱點、系統安全防護架構等可能存在之安全問題,針對問題提供修補及系統強化建議,減少日後電腦系統遭損害的機會。

資安健檢針對受檢單位電腦使用屬性、資安等級之不同需求,對於資安健檢項目會有所差異,本中心所規劃之健檢作業流程如圖 1所示。

|

| 圖 1資安健檢執行作業程序 |

1.1、記憶體健檢

透過記憶體傾映(Memory Dump)方式進行全面性的記憶體執行程序之分析,可支援FTK Imager Light[3]、VFC[4]等工具進行記憶體傾映所產製之檔案,透過專業的記憶體分析軟體,例如: HBGary Active Defense [5]、Redline[6]等軟體可以分析電腦內可疑的活動。

1.2、檔案特徵值檢查

透過檢查目標電腦磁碟內的檔案,比對是否遭受病毒或木馬等惡意程式感染,例如工具:Metascan[7]軟體或市面之防毒軟體等。

1.3、弱點掃描

檢查目標電腦所提供的網路服務或軟體是否具有弱點,例如Nessus vulnerability scanner[8]可遠端進行主機弱點掃描。針對檢查SQL injection、XSS等網頁弱點可用Acunetix WVS[9]軟體。

1.4、滲透測試

檢查目標電腦內安裝之作業系統、應用軟體或提供之網路服務是否具有可滲透測試之弱點,例如: Core Impact[10]可遠端進行主機滲透測試。

1.5、已開啟網路服務檢查

藉由觀察目前所有開啟的網路服務埠,得知是否有異常之連線行為,可用工具為Currports[11]或Netstat指令察看。

1.6、案例說明

1.6.1、背景描述

105年某單位實施資安健檢,針對內部網路伺服主機、個人電腦、網路設備與資訊系統,進行非破壞性之弱點測試,可主動發現相關主機與系統之潛在危安因素,並提供妥適處理與改進。

1.6.2、健檢方式

本次健檢先進行目標網段內之主機存活度掃描,再分別搭配適當之健檢工具進行作業,運用之軟體工具如下:

- 主機弱點偵蒐:使用弱點掃描軟體(Nessus)。

- 主機弱點滲透測試:使用滲透測試軟體(Core Impact)。

- 人工手動檢測:利用系統指令或瀏覽器連線方式,檢視是否具有弱點。

資安健檢所發現之問題如下。

- 路由器與交換器等網路設備存在弱密碼問題,會讓有心人士登入並操控網路設備,影響網路安全。

- 網路印表機大部分皆忽略權限管制設定,網路上任意人員皆能輕易進行印表機操控與管理。

- 某一特殊網路應用系統所設計之系統管理介面之使用者密碼無防護,造成該系統之使用者帳號/密碼之洩漏風險。

- 部分主機開啟無提供服務之網路連接埠,增加了主機遭入侵的風險。

- 本次檢測問題詳列如後:

- SNMP community名稱設置為public(使用預設密碼),如圖 2、圖 3所示。

|

| 圖 2 SNMP community string弱點測試I |

|

| 圖 3 SNMP community string弱點測試II |

- OpenSSL漏洞未更新,如圖 4所示。

|

| 圖 4 OpenSSL已知弱點測試 |

- 印表機網頁介面無設定密碼,如圖 5、圖 6所示。

|

| 圖 5網路印表機管理權限未限制I |

|

| 圖 6網路印表機管理權限未限制II |

- 印表機所開啟之FTP服務具弱密碼如圖 7所示。

- 主機有開啟網頁服務,但無相關應用服務執行,可能造成主機被攻擊的風險,如圖 8所示。

- 網頁應用系統之系統管理介面內之使用者密碼無防護,造成該系統之使用者帳號/密碼有洩漏風險,如圖 9所示。

|

| 圖 7 FTP網路服務管理密碼為出廠預設 |

|

| 圖 8系統開啟無使用之服務 |

|

| 圖 9網頁應用系統帳號/密碼設定弱密碼 |

本次資安健檢標的主要為非破壞性的安全弱點測試,應依據安全問題強化各設備之密碼設定,並將無使用的port關閉且盡快修補軟體弱點,此次無主機內是否潛藏惡意程式之查找,依2016年3月於2016台灣資訊安全大會所發表之分析,進階持續型滲透攻擊(APT)之惡意程式平均可潛伏146天,甚至有可躲多達500多天之久,且並非防毒軟體可以偵測,故應盡速強化各電腦設備安全性,以減少潛在之風險。

2、資安鑑識

資安鑑識目的為保留數位證據的完整性,及重建資訊安全事件發生的過程,以作為資訊安全事件處理及調查單位判決之依據。以下分別以作業流程、鑑識工具介紹及案例說明如何在實務上達成資安鑑識之目的。

本中心規劃資安鑑識作業流程如下圖 10所示。

|

| 圖 10資安鑑識執行作業程序 |

檢視所有記憶體中儲存了哪些執行程序與資料,找出防毒軟體無法偵測的潛在未知惡意程式。使用工具為HB Gary Responder Field[5]。

2.2、檔案特徵鑑識

將目前所有檔案進行負面表列特徵值掃描進行比對。藉由同時執行多套國際知名防毒引擎之檔案特徵值比對,取得連線進來的IP列表、IP掃描檔案數量及偵測到病毒數量。使用工具為MetaScan。

2.3、記錄檔(log)分析

檢視電腦內與事件相關的記錄,如網頁瀏覽記錄、外接式媒體插拔記錄、應用程式與系統記錄、曾經開啟之檔案或程式記錄。使用工具為IEHistoryView[12]、Windows File Analyze[13]、USBView[14]…等。

2.4、惡意程式分析

觀察主機所有正在運作的程式,檢視是否有可疑程式寫入Windows機碼、網路連線狀況與各檔案時間軸狀況。使用工具為TCPView[15]、Autoruns for Windows[16]、LiveSearch[17]…等。

2.5、網路封包側錄及分析

檢視主機當前所有網路連線狀態,封包傳輸資料進行側錄,並透過過濾索引方式進行進階分析。使用工具為Wireshark [18]、NetWitness Investigator [19]…等。

2.6、將可疑程式放至VirusTotal掃描分析

將可疑之程式上傳至VirusTotal[20]進行負面表列特徵值掃描分析。

2.7、將可疑程式放至沙箱分析

經VirusTotal掃描比對過多家防毒軟體特徵值的可疑程式丟入沙箱(SandBox)進行二次分析,避免防毒軟體誤判將之列為惡意程式。使用工具為FireEye Web MPS [21]、HDDScan [22]…等。

2.8、案例說明

2.8.1、背景描述

104年12月○○科技公司同仁反應電腦內重要資料遭加密副檔名為「.encrypted」,相關加密檔案皆無法開啟;另系統不時會跳出簡體字的「我们将使病毒Crypt0L0cker为您的所有文档加密」與如何付錢解密的資訊,經資安人員判斷為加密勒索病毒攻擊。

2.8.2、鑑識方法

2.8.3、鑑識步驟

|

| 圖 11證物映像檔活化II |

|

| 圖 12由系統啟動觀察可疑程式 |

|

| 圖 13 VirusTotal已知惡意程式比對 |

以專業鑑識工具整理出遭加密前的檔案活動狀況列表,以分析出惡意程式進行系統的時間與進入系統的途徑。 由列表中可得知該關鍵時間點的檔案路徑均為網頁暫存檔所在的路徑,在遭感染之前的活動狀況主要為網頁瀏覽,主要包括社交群組及交通資訊網站等。

因此,接下來以「網頁瀏覽紀錄」進行下一階段鑑識調查。 以專業鑑識工具檢視關鍵時間之前的檔案活動情況Timeline,發現其中一個名為「TMP2FB.tmp」的檔案十分可疑,由檔案特徵值得知該檔案為可執行檔。 經上傳至VirusTotal,由分析結果得知其為勒索病毒。本中心研判受害主機曾點擊網頁圖片或廣告而觸發惡意程式,進而感染勒索病毒,如圖 14。

|

| 圖 14 VirusTotal已知惡意程式比對 |

|

| 圖 15惡意程式可能進入點分析I |

|

| 圖 16惡意程式可能進入點分析II |

|

| 圖 17惡意程式可能進入點分析III |

|

| 圖 18惡意程式可能進入點分析IV |

|

| 圖 19惡意程式可能來源分析III |

- http://a.1nimo.com/

- http://zh.reimageplus.com

- http://www.technologiesainturbain.com

- http://www.outsurfing.com

|

| 圖 20惡意程式所使用的加密金鑰 |

此外,還會在特定路徑下產生以亂數形成的執行檔,此案例中可看到其檔名為「axxxxxxg.exe」,且此可疑程序會潛伏於機碼啟動項中,並隨系統開機而自動執行。 主機於感染勒索病毒後便與遠端C&C主機連線,並開始進行檔案加密,通常針對下列類型檔案:3fr, accdb, txt, ai, arw, bay, cdr, cer, cr2, eps, erf, indd, mp3, mp4, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, rwl, srf, srw, wb2, wpd, wps, xlk, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, xls, xlsb, xlsm, xlsx, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf,dat等等。 勒索病毒加密時會在被加密的檔案所在的資料夾中生成檔名為「HOW_TO_RESTORE_FILES」的html及txt檔,並在加密完成後彈出視窗提示如何支付贖金的訊息畫面。 感染手法: 點擊網頁挾帶惡意連結與廣告所致,可能的來源網頁如下:

(1) http://a.1nimo.com/

(2) http://zh.reimageplus.com

(3) http://www.technologiesainturbain.com

(4) http://www.outsurfing.com

解決方法:暫無。

勒索病毒「CryptoLocker」的加密演算法對外宣稱為RSA-2048,加上其加密使用的key相當長,在缺少加密所使用的key的情況下,是難以進行破解的,須待取得加密所使用的key,方能順利解密及回復資料。

3、結語

我們正處於高度資訊化社會,各行各業均頻繁地使用資通訊科技,其所衍生的資通安全(Information and Communication Security)問題,正不斷地威脅各國社會及經濟的穩定發展。為協助企業機關加強資安防護能力,提供在面臨外在環境變遷及威脅時,得以持續檢視本身資安表現。本中心所規劃之資安健檢與鑑識實務,期協助企業機關打造安全信賴的資通訊環境,保護個人隱私、維護網路安全、構建資安產業發展條件,共同營造安全安心的智慧化企業發展環境。

3.4、參考文獻

[1] 行政院105年2月2日第2次修正之國家資通訊安全發展方案(102年至105年)

[2] 行政院104年1月20日院臺護字104012116號函頒之政府機關(構)資通安全責任等級分級作業規定

[3] http://accessdata.com/

[4] http://md5.uk.com/

[5] http://www.countertack.com/

[6] https://www.fireeye.com/services/freeware/redline.html

[7] https://www.opswat.com/blog/tag/metascan-online

[8] http://www.tenable.com/products/nessus-vulnerability-scanner

[9] http://www.acunetix.com/

[10] https://www.coresecurity.com/core-impact-pro

[11] http://www.nirsoft.net/utils/cports.html

[12] http://www.nirsoft.net/utils/iehv.html

[13] http://www.mitec.cz/wfa.html

[14] https://msdn.microsoft.com/en-us/library/windows/hardware/ff560019%28v=vs.85%29.aspx

[15] https://technet.microsoft.com/en-us/sysinternals/tcpview.aspx

[16] https://technet.microsoft.com/en-us/sysinternals/bb963902.aspx

[17] http://www.iforensics.com.tw/Products/

[18] https://www.wireshark.org/download.html

[19] https://www.rsa.com/en-us

[20] https://www.virustotal.com/zh-tw/

[21] https://www.fireeye.com/

[22] http://hddscan.com/

沒有留言:

張貼留言